De nos jours, il est plus important que jamais de garantir la protection des données et la confidentialité des utilisateurs en ligne. Les cyberattaques se multiplient à un rythme alarmant et les pirates informatiques sont constamment à l’affût de nouvelles façons de voler ou d’accéder à des informations sensibles. Il est donc essentiel de mettre en place des mesures de sécurité solides pour contrer ces menaces.

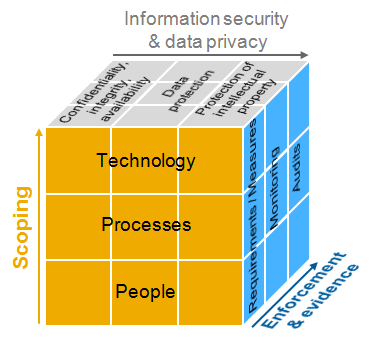

Il est également important de comprendre que la protection des données ne cesse pas une fois que les informations ont été collectées. Les entreprises et les organisations doivent mettre en place des politiques et des procédures robustes pour assurer la protection des données tout au long de leur cycle de vie. Cela comprend des mesures telles que le cryptage des données, l’authentification à deux facteurs et la limitation de l’accès aux informations sensibles.

Outre les mesures de sécurité techniques, il est également indispensable de mener régulièrement des audits de sécurité pour s’assurer que les politiques et les procédures sont respectées et qu’il n’y a pas de failles ou de vulnérabilités. Les audits de sécurité permettent de détecter les éventuelles faiblesses et de prendre les mesures nécessaires pour les corriger. En veillant à ce que la protection des données et la confidentialité soient une priorité absolue, les entreprises et les organisations peuvent renforcer la confiance des utilisateurs et protéger leurs informations sensibles.

Tangem Wallet: La solution ultime

La sécurité des données est un problème central dans le monde numérique d’aujourd’hui. Avec la prolifération des appareils connectés et le partage constant d’informations sensibles en ligne, il est essentiel de garantir la protection et la confidentialité des données. C’est là que Tangem Wallet entre en jeu.

Tangem Wallet est une solution de portefeuille numérique sécurisée qui offre une protection ultime des données. Ce portefeuille utilise une technologie de pointe pour garantir que vos informations personnelles sont sécurisées et protégées contre les cyberattaques et les violations de la vie privée.

Ce qui distingue Tangem Wallet des autres solutions de portefeuille numérique, c’est son approche innovante en matière de sécurité. Le portefeuille est équipé d’une puce NFC (Near Field Communication) intégrée qui stocke toutes les informations de manière sécurisée et cryptée. Cela signifie que vos données sensibles ne sont jamais stockées sur un serveur externe et sont donc à l’abri des piratages et des accès non autorisés.

En outre, Tangem Wallet est soumis à un processus d’audit rigoureux pour garantir sa fiabilité et sa conformité aux normes de sécurité les plus élevées. Les experts en sécurité vérifient régulièrement le fonctionnement du portefeuille et s’assurent qu’il est à jour avec les dernières avancées technologiques dans le domaine de la protection des données.

L’un des aspects les plus impressionnants de Tangem Wallet est sa facilité d’utilisation. Le portefeuille est conçu pour être intuitif et convivial, ce qui signifie que même les utilisateurs novices peuvent profiter de ses avantages sans rencontrer de difficultés techniques. Il vous suffit de l’installer sur votre appareil compatible NFC, d’activer la puce et de créer votre profil de portefeuille personnalisé. Une fois configuré, vous pouvez facilement effectuer des paiements et des transactions sécurisées en quelques clics seulement.

En conclusion, Tangem Wallet offre une solution ultime pour garantir la protection de vos données et de votre vie privée. Son approche innovante de la sécurité, associée à des fonctionnalités conviviales, en fait un choix idéal pour ceux qui cherchent à protéger leurs informations personnelles. Avec Tangem Wallet, vous pouvez avoir l’esprit tranquille en sachant que vos données sont entre de bonnes mains.

Fonctionnalités et avantages

Protections de données avancées

- Les fonctionnalités avancées de sécurité vous permettent de protéger les données sensibles de votre entreprise contre les menaces numériques.

- Des fonctionnalités de chiffrement de pointe garantissent que vos données sont sécurisées et inaccessibles aux personnes non autorisées.

- Des mesures de sécurité supplémentaires, telles que les pare-feu et les outils de détection d’intrusion, renforcent la protection de vos données.

Contrôle complet sur les données

- Vous avez un contrôle total sur vos données, ce qui vous permet de décider qui y a accès et comment elles sont utilisées.

- Vous pouvez définir des autorisations d’accès pour différents utilisateurs et groupes, afin de garantir que seules les personnes autorisées peuvent consulter ou modifier les données sensibles.

- Les fonctionnalités de suivi et d’audit vous permettent de surveiller l’utilisation de vos données, de détecter les activités suspectes et de prendre les mesures appropriées.

Conformité aux réglementations

- Les fonctionnalités de protection des données vous aident à respecter les réglementations en matière de confidentialité, telles que le RGPD.

- Vous pouvez assurer la conformité en définissant des politiques de protection des données qui garantissent que vos pratiques de traitement des données sont conformes aux lois et réglementations en vigueur.

- En vous conformant aux réglementations, vous évitez les amendes et les sanctions potentielles liées à une violation de la confidentialité des données.

Confidentialité accrue

- Les fonctionnalités de sécurité avancées garantissent une confidentialité accrue en protégeant vos données contre les fuites et les accès non autorisés.

- Les informations sensibles telles que les données personnelles sont cryptées et stockées de manière sécurisée, ce qui les rend inutilisables pour les attaquants potentiels.

- La confidentialité de vos données est renforcée grâce à des mesures de sécurité supplémentaires telles que la détection d’intrusion en temps réel et les journaux d’audit.

Gestion simplifiée des données

- Les fonctionnalités de protection des données simplifient la gestion de vos données en vous fournissant des outils conviviaux et intuitifs.

- Vous pouvez facilement définir des politiques de protection des données, surveiller l’utilisation des données et gérer les autorisations d’accès, sans avoir besoin de compétences techniques avancées.

- Cela vous permet de consacrer moins de temps et d’efforts à la gestion des données et de vous concentrer davantage sur vos activités principales.

Fiabilité et performance améliorées

- Grâce aux fonctionnalités de sécurité et de protection des données, vous pouvez compter sur la fiabilité de vos systèmes et prévenir les incidents de sécurité.

- Les mesures de sécurité avancées n’affectent pas les performances de vos systèmes, garantissant ainsi une expérience utilisateur fluide et sans interruption.

- La sauvegarde automatique des données et la reprise après sinistre vous permettent de récupérer rapidement en cas de panne ou de perte de données.

En résumé, les fonctionnalités de protection et de confidentialité des données offrent un contrôle total sur vos données, une conformité aux réglementations, une confidentialité accrue, une gestion simplifiée des données et une amélioration de la fiabilité et des performances.

Comment fonctionne le portefeuille Tangem?

Le portefeuille Tangem est une solution de stockage sécurisée pour les actifs numériques tels que les cryptomonnaies. Il utilise une technologie de carte intelligente et une application mobile pour faciliter l’accès et la gestion de vos actifs numériques.

Le portefeuille Tangem est conçu pour être sûr et facile à utiliser. Voici comment cela fonctionne:

- Audit de sécurité :

- Avant d’acheter un portefeuille Tangem, assurez-vous de vérifier l’audit de sécurité effectué sur le produit.

- Les portefeuilles Tangem sont soumis à des tests rigoureux pour s’assurer qu’ils répondent aux normes de sécurité les plus élevées.

- Cela garantit que vos actifs numériques sont en sécurité et protégés contre les attaques potentielles.

- Données stockées sur la carte :

- Le portefeuille Tangem utilise une carte physique pour stocker vos données de cryptomonnaie.

- Cette carte est protégée par une puce sécurisée qui empêche toute tentative de piratage ou de vol de vos informations sensibles.

- La carte est également résistante à l’eau et aux chocs, ce qui en fait une option sécurisée pour transporter vos actifs numériques partout avec vous.

- Utilisation de l’application mobile :

- L’application mobile Tangem vous permet d’accéder facilement à vos actifs numériques stockés sur la carte.

- Vous pouvez vérifier votre solde, envoyer et recevoir des paiements, et gérer vos transactions en toute simplicité.

- L’application est conçue pour être conviviale, même pour les utilisateurs novices en matière de cryptomonnaie.

Avec le portefeuille Tangem, vous pouvez être sûr que vos actifs numériques sont protégés de manière sécurisée. N’hésitez pas à vous procurer un portefeuille Tangem dès maintenant et profitez-en en toute tranquillité!

Application mobile pour le portefeuille Tangem

La protection des données et la confidentialité sont des aspects essentiels lors de l’utilisation d’une application mobile pour un portefeuille numérique. L’application mobile pour le portefeuille Tangem assure la sécurité et la protection des données des utilisateurs grâce à diverses mesures.

La première mesure de sécurité mise en place est le chiffrement des données. Toutes les informations sensibles, telles que les clés privées et les informations d’identification, sont cryptées et stockées de manière sécurisée dans l’application. Cela empêche toute personne non autorisée d’accéder aux données confidentielles des utilisateurs.

De plus, l’application Tangem Wallet utilise des protocoles de communication sécurisés pour garantir que les données sont transmises de manière sûre et protégée. Les données sont chiffrées lorsqu’elles sont en transit entre l’application et le serveur, éliminant ainsi tout risque de violations de la confidentialité.

En ce qui concerne l’audit et la transparence, Tangem Wallet est soumis à des audits réguliers réalisés par des experts en sécurité indépendants. Ces audits permettent de détecter d’éventuelles vulnérabilités et de garantir que l’application est toujours à jour en termes de sécurité.

Enfin, l’application mobile Tangem Wallet offre aux utilisateurs un contrôle total sur leurs données et leur vie privée. Les utilisateurs ont la possibilité de gérer les autorisations d’accès aux données, de choisir les informations qu’ils souhaitent partager et d’accéder à des paramètres de confidentialité avancés. Cela assure une expérience d’utilisation sécurisée et respectueuse de la vie privée.

En conclusion, l’application mobile pour le portefeuille Tangem est conçue avec une sécurité optimale pour assurer la confidentialité et la protection des données des utilisateurs. Le chiffrement, les protocoles de communication sécurisés, les audits réguliers et les options de contrôle des données garantissent que l’application offre une expérience sécurisée et fiable.

Interface pratique et conviviale

Lorsqu’il s’agit de protéger les données et la confidentialité, une interface pratique et conviviale est essentielle. Les utilisateurs doivent pouvoir accéder facilement aux fonctionnalités de sécurité et de protection des données sans se heurter à des obstacles ou à une complexité excessive.

La clarté et la simplicité de l’interface utilisateur sont essentielles pour rendre l’utilisation de la plateforme de protection des données conviviale. Les utilisateurs doivent facilement comprendre comment naviguer dans l’interface, accéder aux fonctionnalités importantes et gérer leurs paramètres de confidentialité. Une interface encombrée ou difficile à utiliser peut entraîner des erreurs potentielles ou un accès accidentel à des informations sensibles.

Une autre considération importante est la convivialité de l’interface mobile. De nos jours, les utilisateurs accèdent souvent à leurs données et à leurs applications via des appareils mobiles. Il est donc essentiel que l’interface de protection des données soit adaptée aux smartphones et tablettes, offrant une expérience utilisateur cohérente et optimisée, quelle que soit la plateforme utilisée.

Enfin, l’interface doit fournir des informations claires sur les mesures de sécurité mises en place pour protéger les données des utilisateurs. Les utilisateurs doivent être informés des mesures de sécurité mises en place pour garantir le stockage et la transmission sécurisés de leurs données. Cette transparence permet aux utilisateurs de s’engager en toute confiance dans l’utilisation de la plateforme de protection des données.

En conclusion, une interface pratique et conviviale est un élément crucial pour garantir la protection des données et la confidentialité des utilisateurs. Une interface claire, simple et adaptée aux appareils mobiles permet aux utilisateurs de naviguer facilement dans la plateforme et d’accéder aux fonctionnalités de sécurité. De plus, une transparence quant aux mesures de sécurité mises en place renforce la confiance des utilisateurs dans la plateforme de protection des données.

Sécuriser l’envoi et la réception de paiements

Il est essentiel de garantir la sécurité lors de l’envoi et de la réception de paiements en ligne. Les avancées technologiques ont permis de faciliter les transactions financières, mais cela a également ouvert la voie à de nouvelles menaces pour la protection des données personnelles et la confidentialité.

Pour s’assurer que les paiements sont sécurisés, il est important d’utiliser des protocoles de chiffrement fiables. Ces protocoles permettent de crypter les informations sensibles, de sorte qu’elles ne puissent pas être interceptées par des tiers non autorisés. De plus, il est crucial de s’assurer que les plateformes et les systèmes utilisés pour les paiements sont régulièrement mis à jour avec les derniers correctifs de sécurité. Cela permet de garantir que les dernières vulnérabilités connues sont corrigées et que les données des utilisateurs restent protégées.

Pour les entreprises qui collectent des paiements en ligne, il est également important de respecter les normes de conformité en matière de sécurité des données. Cela implique de se conformer aux réglementations telles que le Règlement général sur la protection des données (RGPD) de l’Union européenne. Le RGPD exige que les entreprises prennent des mesures pour protéger les données personnelles des utilisateurs et garantissent leur confidentialité.

Enfin, il est recommandé de mettre en place des procédures d’audit régulières pour vérifier la sécurité des systèmes de paiement. Les audits permettent de détecter les éventuelles failles de sécurité et d’identifier les actions correctives nécessaires. De plus, les audits contribuent à renforcer la confiance des clients en montrant que l’entreprise est engagée dans la protection de leurs informations personnelles.

En résumé, sécuriser l’envoi et la réception de paiements en ligne est essentiel pour protéger les données personnelles et garantir la confidentialité des utilisateurs. Cela nécessite l’utilisation de protocoles de chiffrement fiables, le respect des réglementations en matière de sécurité des données et la réalisation d’audits réguliers pour identifier et corriger les vulnérabilités éventuelles.

Gestion de multiples actifs numériques

L’augmentation de la quantité de données numériques dans le monde soulève des défis quant à la gestion efficace de ces actifs. Une partie cruciale de cette gestion est l’audit régulier des actifs numériques pour garantir leur sécurité et leur protection.

Mais qu’est-ce que cela signifie exactement?

Un audit des actifs numériques consiste à examiner de manière approfondie les différents éléments numériques d’une organisation, tels que les données, les logiciels, les applications et les systèmes, pour s’assurer qu’ils sont bien protégés contre les menaces internes et externes. Cela inclut également une évaluation des pratiques de sécurité et des contrôles mis en place pour protéger ces actifs.

Alors, pourquoi est-ce important de réaliser un audit régulier de vos actifs numériques?

Voici quelques raisons:

- Prévention des violations de données: Un audit régulier permet d’identifier les vulnérabilités potentielles dans vos actifs numériques, ce qui permet de les corriger avant qu’une violation de sécurité ne se produise.

- Conformité aux réglementations: De nombreuses réglementations imposent aux entreprises de protéger les données personnelles de leurs clients. Un audit régulier garantit que vos actifs numériques sont conformes à ces réglementations.

- Amélioration de la gestion des risques: Un audit régulier aide à identifier les risques liés à vos actifs numériques, ce qui vous permet de prendre les mesures nécessaires pour les gérer et les réduire.

En fin de compte, la gestion efficace de vos actifs numériques implique de veiller à ce que vos données soient protégées de manière adéquate contre les menaces actuelles et futures. Un audit régulier est un élément clé de cette gestion, car il met en évidence les domaines qui nécessitent une amélioration et contribue à une meilleure protection de vos actifs numériques.

Choisissez votre mode de paiement

Lorsque vous effectuez des achats en ligne, il est important de choisir un mode de paiement sécurisé qui garantit la protection de vos données et de votre vie privée. Voici quelques options à prendre en compte :

- Carte de crédit : Les cartes de crédit sont un moyen populaire de paiement en ligne. Assurez-vous de choisir un fournisseur de paiement fiable et légitime, et ne partagez jamais vos informations de carte de crédit avec des sites douteux ou non sécurisés.

- Portefeuilles électroniques : Les portefeuilles électroniques, tels que PayPal, offrent une autre option pour effectuer des paiements en ligne. Ces services agissent comme une couche de protection entre vous et le commerçant, ce qui réduit les risques de fraude.

- Virement bancaire : Le virement bancaire peut être une option sûre, mais il peut parfois être lent et nécessite des informations sensibles, telles que votre numéro de compte et les détails de votre banque.

- Cryptomonnaie : L’utilisation de cryptomonnaies, telles que Bitcoin ou Ethereum, offre une confidentialité et une sécurité supplémentaires. Cependant, il est important de comprendre comment les utiliser correctement et de garder vos clés de cryptomonnaie en sécurité.

- Chèque ou mandat postal : Bien que moins courants pour les paiements en ligne, les chèques ou mandats postaux peuvent être utilisés pour les transactions plus importantes. Cependant, veillez à ce que l’entreprise en question soit fiable et digne de confiance.

Quel que soit le mode de paiement que vous choisissez, assurez-vous de toujours vérifier la sécurité du site sur lequel vous effectuez vos achats. Ne saisissez jamais vos informations personnelles ou financières sur un site qui ne semble pas sécurisé. De plus, n’oubliez pas de vérifier régulièrement vos relevés de compte et de garder une trace de vos achats en ligne, au cas où vous auriez besoin de faire une réclamation ou d’effectuer une vérification.

Tangem Wallet Integration with Various Payment Systems

La mise en œuvre du portefeuille Tangem avec divers systèmes de paiement offre une solution sécurisée et pratique pour traiter les transactions financières. Grâce à son design innovant et à sa technologie de pointe, le portefeuille Tangem est capable de garantir la protection des données et de la vie privée de l’utilisateur.

Une des principales caractéristiques du portefeuille Tangem est son audit complet. Cela permet à l’utilisateur de vérifier chaque transaction et d’obtenir des preuves tangibles de l’intégrité des données. Avec cette fonctionnalité, les utilisateurs peuvent avoir la certitude que leurs informations personnelles et financières sont sécurisées.

En intégrant le portefeuille Tangem avec différents systèmes de paiement, les utilisateurs peuvent profiter de tous les avantages offerts par ces systèmes sans compromettre leur sécurité et leur vie privée. Que ce soit pour effectuer des paiements en ligne, dans les magasins physiques ou pour transférer des fonds entre différents portefeuilles, le portefeuille Tangem est conçu pour être compatible avec une variété de méthodes de paiement.

Il est important de noter que l’intégration du portefeuille Tangem avec les systèmes de paiement ne cesse pas avec la simple compatibilité. Les utilisateurs peuvent également bénéficier de fonctionnalités avancées telles que la possibilité de conserver différentes devises ou actifs numériques dans un seul portefeuille sécurisé. Cette flexibilité permet aux utilisateurs de gérer facilement leurs fonds et d’effectuer des transactions en toute simplicité.

En conclusion, l’intégration du portefeuille Tangem avec divers systèmes de paiement offre aux utilisateurs une solution sécurisée, pratique et polyvalente pour leurs besoins financiers. Grâce à son audit complet, le portefeuille Tangem garantit la protection des données et de la vie privée. Que vous ayez besoin de faire des paiements en ligne, en magasin ou de transférer des fonds, le portefeuille Tangem est conçu pour répondre à vos besoins et vous offrir une expérience sans compromis.

Sécuriser la liaison de votre compte bancaire

Il est essentiel de protéger vos informations et vos données bancaires lors de la connexion de votre compte bancaire à d’autres services en ligne. La sécurité doit toujours être une priorité absolue pour garantir la protection de votre argent et de vos informations personnelles. Voici quelques mesures que vous pouvez prendre pour sécuriser la liaison de votre compte bancaire :

- Choisissez un service en ligne réputé qui respecte les normes de sécurité les plus élevées. Un service fiable aura mis en place des mesures de sécurité avancées pour protéger vos données.

- Vérifiez si le service en ligne effectue des audits de sécurité réguliers. Les audits permettent de détecter les vulnérabilités potentielles et de les corriger avant qu’elles ne soient exploitées.

- Assurez-vous que le service en ligne utilise un protocole de chiffrement sécurisé pour la transmission des données. Le chiffrement garantit que vos informations sont protégées pendant la transmission.

- Vérifiez si le service en ligne utilise des mécanismes d’authentification solides pour vérifier votre identité. Une authentification solide ajoute une couche supplémentaire de sécurité à votre compte.

- Assurez-vous que le service en ligne dispose de mesures de sécurité en place pour détecter les activités suspectes. Cela permet de repérer rapidement les tentatives d’accès non autorisées à votre compte.

- Assurez-vous que le service en ligne a mis en place des mesures pour protéger vos informations en cas de violation de données. Cela garantit que vos données restent sécurisées même si le service lui-même est compromis.

En suivant ces étapes, vous pouvez vous assurer que la liaison de votre compte bancaire est effectuée de manière sécurisée. Rappelez-vous que la sécurité est un processus continu et qu’il est important de toujours être vigilant pour protéger vos données et votre vie privée.

Utilisation de cryptocurrencies pour des transactions sans tracas

Les cryptocurrencies comme le Bitcoin ont révolutionné la façon dont nous effectuons des transactions en ligne. Grâce à leur nature décentralisée et à l’utilisation de la technologie blockchain, les cryptocurrencies offrent une méthode sécurisée et sans souci pour effectuer des paiements en ligne. Dans cet article, nous explorerons comment l’utilisation de cryptocurrencies peut simplifier les transactions et assurer la confidentialité des données.

Qu’est-ce qui rend les cryptocurrencies si pratiques?

- Les transactions avec des cryptocurrencies sont rapides et faciles à effectuer. Contrairement aux paiements par carte de crédit qui peuvent prendre du temps en raison du traitement par les banques, les paiements en cryptocurrencies sont presque instantanés.

- Les frais de transaction avec des cryptocurrencies sont généralement inférieurs à ceux des transferts bancaires internationaux ou des paiements par carte de crédit. Cela les rend particulièrement avantageux pour les transactions transfrontalières.

- Les cryptocurrencies offrent un niveau élevé de sécurité grâce à leurs algorithmes de cryptage sophistiqués. Les informations personnelles des utilisateurs sont protégées et les transactions sont vérifiées de manière transparente.

- L’utilisation de cryptocurrencies permet d’effectuer des transactions de manière anonyme. Les adresses de portefeuille numérique ne sont pas directement liées à l’identité de l’utilisateur, ce qui garantit la confidentialité des données.

Ce qu’il faut savoir avant d’utiliser des cryptocurrencies

Il est important de noter que les cryptocurrencies ne sont pas réglementées de la même manière que les monnaies traditionnelles. Il n’y a pas de vérification d’identité ou de processus d’audit pour les utilisateurs de cryptocurrencies. Cela signifie que si vous perdez vos informations de portefeuille ou si vous êtes victime d’une fraude, il peut être difficile voire impossible de récupérer vos fonds.

Il est également essentiel de comprendre que la valeur des cryptocurrencies est volatile. Leur prix peut fluctuer considérablement en très peu de temps, ce qui peut entraîner des gains importants, mais aussi des pertes financières importantes.

En conclusion

Les cryptocurrencies offrent une méthode pratique et sécurisée pour effectuer des transactions en ligne. Grâce à leur nature décentralisée et à leur cryptage avancé, les cryptocurrencies permettent de protéger la confidentialité des données des utilisateurs. Cependant, il est important de prendre en compte les risques potentiels liés à l’utilisation de cryptocurrencies, tels que la volatilité des prix et l’absence de recours en cas de perte ou de fraude. En comprenant ces facteurs, les utilisateurs peuvent profiter des avantages des cryptocurrencies tout en protégeant leurs intérêts financiers.

Questions fréquentes:

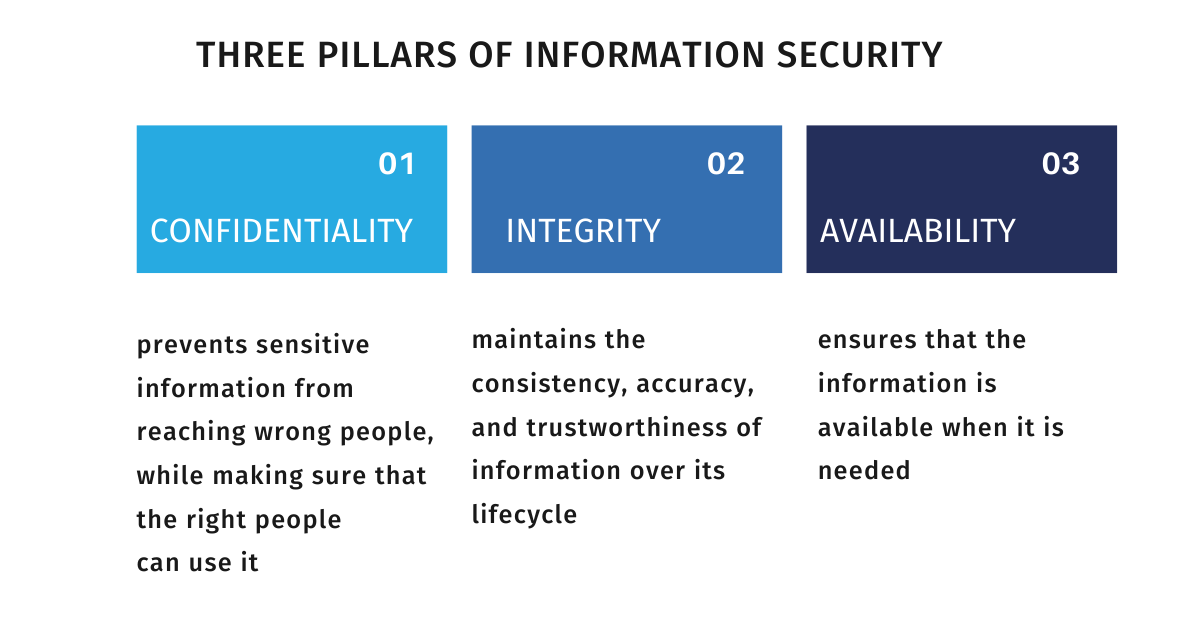

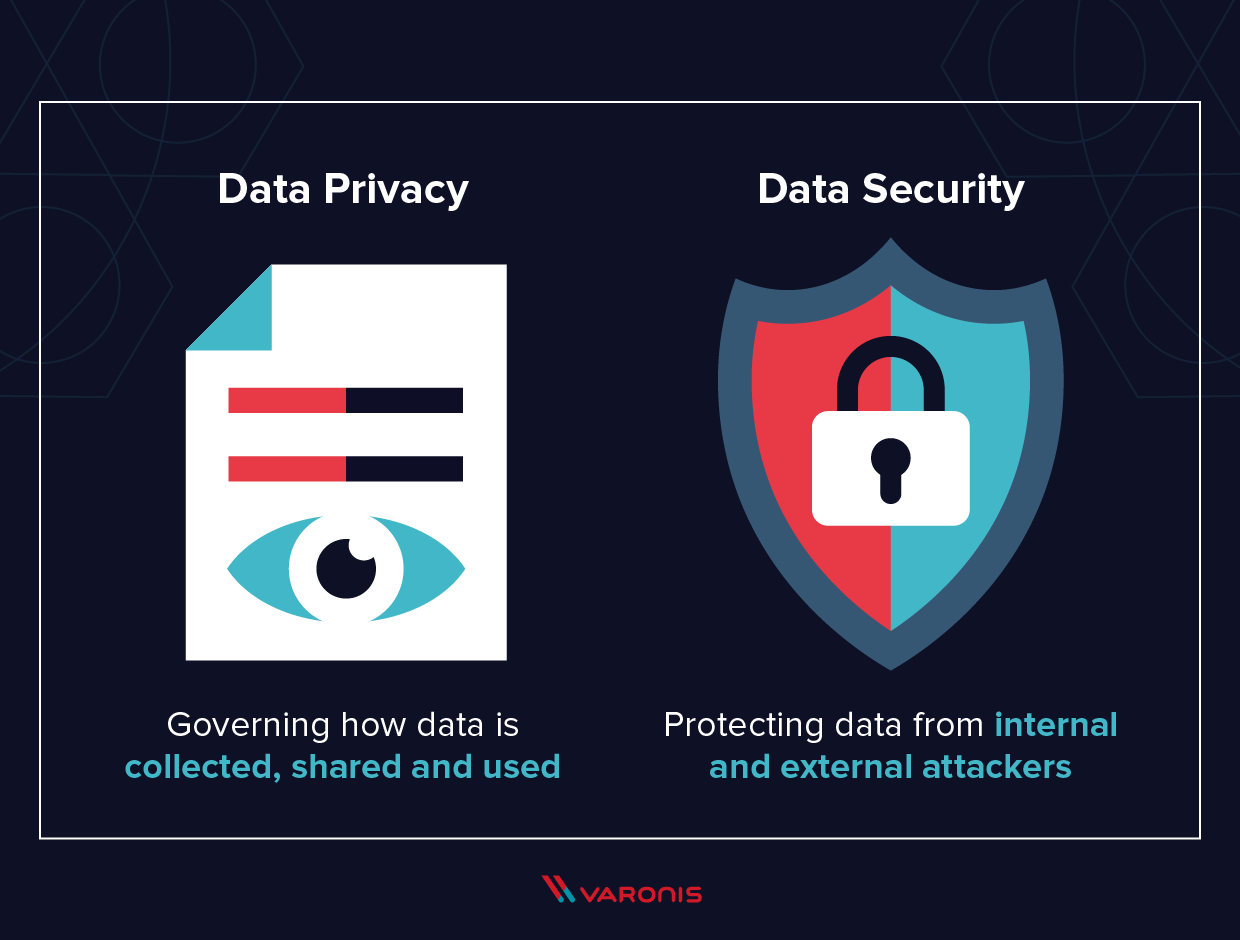

Qu’est-ce que signifie la protection des données?

La protection des données fait référence à la mise en place de mesures pour protéger les informations confidentielles et personnelles contre tout accès non autorisé ou toute utilisation abusive. Cela inclut la confidentialité des données, l’intégrité des informations et l’assurance de la disponibilité des données.

Quel est l’importance de la protection des données?

La protection des données est essentielle pour garantir la confidentialité et la sécurité des informations personnelles. Elle permet de prévenir les violations, le vol d’identité et les abus. De plus, elle contribue à maintenir la confiance des utilisateurs envers les organisations qui traitent leurs données.

Quels sont les principaux risques pour la sécurité des données?

Les principaux risques pour la sécurité des données comprennent les attaques par des pirates informatiques, le vol ou la perte de matériel contenant des données sensibles, l’utilisation abusive des informations par des employés internes, les erreurs humaines et les vulnérabilités des systèmes informatiques.

Comment peut-on assurer la protection des données personnelles?

Pour assurer la protection des données personnelles, il est recommandé de mettre en œuvre des mesures telles que le chiffrement des données, l’utilisation de mots de passe forts, la limitation des accès aux informations sensibles, la réalisation de sauvegardes régulières, la formation des employés sur les bonnes pratiques de sécurité et le respect des réglementations en vigueur.

Quelles sont les réglementations relatives à la protection des données?

Les réglementations relatives à la protection des données comprennent le Règlement général sur la protection des données (RGPD) dans l’Union européenne, la Loi sur la protection des renseignements personnels et les documents électroniques (PIPEDA) au Canada, et la California Consumer Privacy Act (CCPA) aux États-Unis, entre autres.

Quelles sont les conséquences en cas de violation de la protection des données?

En cas de violation de la protection des données, les conséquences peuvent inclure des amendes élevées, une atteinte à la réputation de l’organisation, des réclamations en justice, la perte de confiance des clients et des utilisateurs, ainsi que des coûts financiers importants pour rétablir la sécurité des données.

Vidéo:

Data Security vs. Data Privacy vs. Data Protection

Protecting privacy and data in a security system

52 Comments

Je trouve cet article très informatif et pertinent. Il est essentiel de se préoccuper de la sécurité des données et de la confidentialité en ligne. Les mesures de sécurité solides sont indispensables pour contrer les cyberattaques et protéger nos informations personnelles. De plus, les audits de sécurité réguliers sont une excellente façon de détecter les failles et de les corriger rapidement. Merci pour ces conseils précieux!

Je pense qu’il est primordial de sécuriser nos données personnelles et de protéger notre vie privée en ligne. Les cyberattaques sont de plus en plus fréquentes et il est nécessaire de mettre en place des mesures de sécurité efficaces pour contrer ces menaces. De plus, les entreprises doivent également prendre leurs responsabilités et mettre en place des politiques et des procédures solides pour assurer la protection des données tout au long de leur cycle de vie. Les audits de sécurité réguliers sont également essentiels pour détecter d’éventuelles failles et les corriger rapidement.

Il est primordial de protéger nos données personnelles dans cette ère numérique. Les cybercriminels ne cessent de chercher des moyens d’accéder à nos informations sensibles. Nous devons donc mettre en place des mesures de sécurité efficaces pour contrer ces menaces et assurer la confidentialité de nos données. De plus, il est essentiel que les entreprises et les organisations adoptent des politiques solides pour garantir la sécurité des informations tout au long de leur cycle de vie. Les audits de sécurité réguliers jouent également un rôle clé dans la détection des vulnérabilités et la prise de mesures correctives appropriées.

Je suis d’accord avec l’article, la protection des données et la confidentialité doivent être des priorités absolues. Il est temps de prendre des mesures pour sécuriser nos informations personnelles et éviter les cyberattaques. Les entreprises et les organisations ont également la responsabilité de mettre en place des politiques de protection des données solides et de mener régulièrement des audits de sécurité pour s’assurer de leur conformité.

Je suis tout à fait d’accord avec cet article. Avec la multiplication des cyberattaques, il est vraiment essentiel de mettre en place des mesures de sécurité solides pour protéger nos données personnelles. Il est également crucial que les entreprises prennent au sérieux la protection des données tout au long de leur cycle de vie. Les audits de sécurité réguliers sont indispensables pour identifier les failles et les vulnérabilités. Merci pour ces conseils précieux!

Il est essentiel de protéger nos données et notre vie privée en ligne. Les hackers agissent de plus en plus rapidement et nous devons prendre des mesures de sécurité adaptées pour nous en protéger. Cela signifie mettre en place des politiques de confidentialité solides, utiliser des mots de passe forts et être vigilant face aux tentatives de phishing.

Comment garantir efficacement la confidentialité de mes informations personnelles ? Existe-t-il des outils spécifiques pour cela ?

Pour garantir efficacement la confidentialité de vos informations personnelles, il est recommandé d’utiliser des outils spécifiques tels que des logiciels de cryptage et des gestionnaires de mots de passe sécurisés. Le cryptage des données vous permet de protéger vos informations en les rendant illisibles pour les personnes non autorisées. Les gestionnaires de mots de passe sécurisés vous aident à créer des mots de passe forts et uniques pour chaque compte, évitant ainsi les risques de piratage. Assurez-vous également de maintenir vos logiciels et vos appareils à jour, car les mises à jour contiennent souvent des correctifs de sécurité pour contrer les nouvelles menaces.

Il est crucial de sécuriser nos données et de garantir notre vie privée en ligne. Les cyberattaques sont de plus en plus fréquentes et nous devons prendre des mesures solides pour nous en protéger. Les entreprises doivent également jouer leur rôle en mettant en place des politiques et procédures pour assurer la protection des données tout au long de leur cycle de vie. Les audits de sécurité sont également indispensables pour détecter les éventuelles failles et les corriger. Restons vigilants dans cette ère numérique.

Il est primordial de protéger nos données et préserver notre vie privée en ligne. Les mesures de sécurité doivent être renforcées pour contrer les cyberattaques et éviter le vol d’informations sensibles. De plus, les entreprises doivent mettre en place des politiques de protection des données tout au long de leur cycle de vie. Les audits de sécurité réguliers sont également essentiels pour détecter les failles et y remédier.

Il est devenu primordial de sécuriser nos données et préserver notre vie privée en ligne. Les menaces de cyberattaques sont de plus en plus fréquentes, donc nous devons adopter des mesures de sécurité efficaces pour contrer ces risques. Assurons-nous également que les entreprises mettent en place des politiques solides de protection des données tout au long du cycle de vie de ces informations. De plus, des audits de sécurité réguliers sont indispensables pour détecter d’éventuelles faiblesses et agir en conséquence.

Comment protéger mes données personnelles face aux cyberattaques ? Quelles sont les meilleures pratiques en matière de protection des données ?

Il est essentiel de suivre quelques bonnes pratiques pour protéger vos données personnelles face aux cyberattaques. Tout d’abord, veillez à utiliser des mots de passe forts et uniques pour tous vos comptes en ligne. Évitez de réutiliser les mêmes mots de passe et utilisez plutôt un gestionnaire de mots de passe pour les stocker en toute sécurité. Ensuite, méfiez-vous des emails et des liens suspects, ne cliquez jamais sur des liens provenant de sources non fiables. Enfin, assurez-vous d’avoir un logiciel de sécurité à jour sur tous vos appareils et effectuez régulièrement des sauvegardes de vos données importantes. En adoptant ces pratiques, vous pouvez renforcer considérablement votre protection contre les cyberattaques.

Est-ce que le cryptage des données est suffisant pour garantir la protection des informations personnelles?

Oui, le cryptage des données est une mesure essentielle pour garantir la protection des informations personnelles. En utilisant un algorithme de cryptage solide, les données sont transformées en un format illisible pour quiconque n’a pas la clé de décryptage. Cela signifie que même si des pirates informatiques parviennent à accéder aux données, ils ne pourront pas les déchiffrer ou les utiliser. Cependant, il est important de noter que le cryptage des données ne doit pas être la seule mesure de sécurité en place. Il devrait être combiné avec d’autres mesures telles que l’authentification à deux facteurs et la limitation de l’accès aux informations sensibles.

Je suis tout à fait d’accord avec l’article. Il est important de prendre des mesures pour assurer la protection des données et la confidentialité en ligne. Les cyberattaques sont de plus en plus fréquentes, il faut donc être vigilant et mettre en place des mesures de sécurité solides. De plus, les entreprises et les organisations doivent également être responsables de la protection des données tout au long de leur cycle de vie. Les audits de sécurité sont essentiels pour détecter les éventuelles failles et prendre les mesures nécessaires.

Il est primordial de protéger nos données en ligne. Les cyberattaques sont de plus en plus fréquentes et il est essentiel d’adopter des mesures de sécurité efficaces pour préserver notre vie privée. Les entreprises doivent également veiller à mettre en place des politiques et procédures pour protéger nos informations personnelles tout au long de leur durée de vie.

Il est très important de sécuriser nos données personnelles et de protéger notre vie privée en ligne. Les hackers sont de plus en plus sophistiqués et il faut prendre des mesures pour se protéger. Le cryptage des données et l’authentification à deux facteurs sont des mesures efficaces pour garantir la confidentialité de nos informations sensibles.

Est-ce que le cryptage des données est vraiment suffisant pour garantir la protection de mes informations personnelles?

Oui, le cryptage des données est un élément crucial pour garantir la protection de vos informations personnelles. Cependant, il est important de compléter cette mesure par d’autres pratiques de sécurité telles que l’authentification à deux facteurs et la surveillance des accès aux données sensibles. Aucune mesure de sécurité n’est infaillible à elle seule, c’est pourquoi une approche multicouche est recommandée pour renforcer la protection de vos données.

De nos jours, il est plus important que jamais de garantir la protection des données et la confidentialité des utilisateurs en ligne. Les cyberattaques se multiplient à un rythme alarmant et les pirates informatiques sont constamment à l’affût de nouvelles façons de voler ou d’accéder à des informations sensibles. Il est donc essentiel de mettre en place des mesures de sécurité solides pour contrer ces menaces.

De nos jours, il est plus important que jamais de garantir la protection des données et la confidentialité des utilisatrices en ligne. Les cyberattaques se multiplient à un rythme alarmant et les pirates informatiques sont constamment à l’affût de nouvelles façons de voler ou d’accéder à des informations sensibles. Il est donc essentiel de mettre en place des mesures de sécurité solides pour contrer ces menaces.

De nos jours, il est plus important que jamais de garantir la protection des données et la confidentialité des utilisateurs en ligne. Les cyberattaques se multiplient à un rythme alarmant et les pirates informatiques sont constamment à l’affût de nouvelles façons de voler ou d’accéder à des informations sensibles. Il est donc essentiel de mettre en place des mesures de sécurité solides pour contrer ces menaces.

Il est essentiel de mettre en place des mesures de sécurité solides pour contrer ces menaces et de garantir la protection des données tout au long de leur cycle de vie. Les audits de sécurité sont indispensables pour détecter les faiblesses et prendre les mesures nécessaires.

De nos jours, il est plus important que jamais de garantir la protection des données et la confidentialité des utilisateurs en ligne. Les cyberattaques se multiplient à un rythme alarmant et les pirates informatiques sont constamment à l’affût de nouvelles façons de voler ou d’accéder à des informations sensibles. Il est donc essentiel de mettre en place des mesures de sécurité solides pour contrer ces menaces.

De nos jours, il est plus important que jamais de garantir la protection des données et la confidentialité des utilisateurs en ligne. Les cyberattaques se multiplient à un rythme alarmant et les pirates informatiques sont constamment à l’affût de nouvelles façons de voler ou d’accéder à des informations sensibles. Il est donc essentiel de mettre en place des mesures de sécurité solides pour contrer ces menaces.

De nos jours, il est plus important que jamais de garantir la protection des données et la confidentialité des utilisateurs en ligne. Les cyberattaques se multiplient à un rythme alarmant et les pirates informatiques sont constamment à l’affût de nouvelles façons de voler ou d’accéder à des informations sensibles. Il est donc essentiel de mettre en place des mesures de sécurité solides pour contrer ces menaces.

De nos jours, il est plus important que jamais de garantir la protection des données et la confidentialité des utilisateurs en ligne. Les cyberattaques se multiplient à un rythme alarmant et les pirates informatiques sont constamment à l’affût de nouvelles façons de voler ou d’accéder à des informations sensibles. Il est donc essentiel de mettre en place des mesures de sécurité solides pour contrer ces menaces.

De nos jours, il est plus important que jamais de garantir la protection des données et la confidentialité des utilisateurs en ligne. Les cyberattaques se multiplient à un rythme alarmant et les pirates informatiques sont constamment à l’affût de nouvelles façons de voler ou d’accéder à des informations sensibles. Il est donc essentiel de mettre en place des mesures de sécurité solides pour contrer ces menaces.

Comment peut-on garantir la protection des données et la confidentialité de manière efficace, en particulier face aux cyberattaques croissantes?

Chère JeanneDubois, pour garantir la protection des données et la confidentialité face aux cyberattaques croissantes, il est essentiel de mettre en place des mesures de sécurité robustes telles que le cryptage des données, l’authentification à deux facteurs et des audits de sécurité réguliers. En prenant ces mesures, vous renforcez la sécurité de vos informations personnelles et vous réduisez les risques liés aux cyberattaques. Restez vigilant et assurez-vous de suivre les meilleures pratiques en matière de protection des données. Votre vie privée en ligne en dépend.

Comment garantir la confidentialité de mes données personnelles en ligne? Quelles sont les meilleures pratiques de protection des données à suivre?

Pour garantir la confidentialité de vos données personnelles en ligne, il est essentiel de suivre quelques bonnes pratiques. Assurez-vous d’utiliser des mots de passe forts et uniques pour chaque compte, activez l’authentification à deux facteurs lorsque possible et évitez de partager des informations sensibles sur des plateformes non sécurisées. En outre, veillez à mettre à jour régulièrement vos logiciels et applications pour bénéficier des dernières protections contre les menaces en ligne. En adoptant ces mesures proactives, vous renforcez significativement la sécurité de vos données.

Comment garantir que les mesures de sécurité mises en place sont réellement efficaces et adaptées aux menaces actuelles?

Pour vous assurer que les mesures de sécurité sont réellement efficaces et adaptées aux menaces actuelles, il est essentiel de procéder à des évaluations régulières de la cybersécurité. En effectuant des tests de pénétration et en simulant des attaques, vous pourrez identifier les éventuelles failles et améliorer la résistance de vos systèmes. De plus, restez informé des dernières tendances en matière de cybercriminalité pour ajuster vos stratégies de sécurité en conséquence.

De nos jours, il est plus important que jamais de garantir la protection des données et la confidentialité des utilisateurs en ligne. Les cyberattaques se multiplient à un rythme alarmant et les pirates informatiques sont constamment à l’affût de nouvelles façons de voler ou d’accéder à des informations sensibles. Il est donc essentiel de mettre en place des mesures de sécurité solides pour contrer ces menaces.

De nos jours, il est plus important que jamais de garantir la protection des données et la confidentialité des utilisateurs en ligne. Les cyberattaques se multiplient à un rythme alarmant et les pirates informatiques sont constamment à l’affût de nouvelles façons de voler ou d’accéder à des informations sensibles. Il est donc essentiel de mettre en place des mesures de sécurité solides pour contrer ces menaces.

De nos jours, il est plus important que jamais de garantir la protection des données et la confidentialité des utilisateurs en ligne. Les cyberattaques se multiplient à un rythme alarmant et les pirates informatiques sont constamment à l’affût de nouvelles façons de voler ou d’accéder à des informations sensibles. Il est donc essentiel de mettre en place des mesures de sécurité solides pour contrer ces menaces.

De nos jours, il est plus important que jamais de garantir la protection des données et la confidentialité des utilisateurs en ligne. Les cyberattaques se multiplient à un rythme alarmant et les pirates informatiques sont constamment à l’affût de nouvelles façons de voler ou d’accéder à des informations sensibles. Il est donc essentiel de mettre en place des mesures de sécurité solides pour contrer ces menaces.

De nos jours, il est plus important que jamais de garantir la protection des données et la confidentialité des utilisateurs en ligne. Les cyberattaques se multiplient à un rythme alarmant et les pirates informatiques sont constamment à l’affût de nouvelles façons de voler ou d’accéder à des informations sensibles. Il est donc essentiel de mettre en place des mesures de sécurité solides pour contrer ces menaces.

De nos jours, il est plus important que jamais de garantir la protection des données et la confidentialité des utilisateurs en ligne. Les cyberattaques se multiplient à un rythme alarmant et les pirates informatiques sont constamment à l’affût de nouvelles façons de voler ou d’accéder à des informations sensibles. Il est donc essentiel de mettre en place des mesures de sécurité solides pour contrer ces menaces.

Est-ce qu’il existe des directives spécifiques pour garantir la sécurité des données une fois qu’elles ont été collectées? Comment s’assurer que les politiques de protection des données sont réellement suivies?

Bonjour Marie, oui, il existe des directives spécifiques ! Les entreprises doivent mettre en place des procédures claires et des formations pour s’assurer que chaque employé comprend l’importance de la protection des données. De plus, des audits réguliers peuvent aider à vérifier que ces politiques sont bien appliquées et suivies. Il est crucial que la direction soit impliquée et qu’elle impose des conséquences en cas de non-respect. Ne négligeons pas non plus l’importance de la sensibilisation des utilisateurs finaux !

Il est crucial de ne pas sous-estimer l’importance de la protection des données. Avec la montée des cyberattaques, chaque utilisateur doit être conscient des risques et prendre des mesures pour protéger sa vie privée. Les entreprises, quant à elles, doivent également s’engager à respecter et à sécuriser les informations de leurs clients. Les pratiques que vous proposez, comme le cryptage et l’authentification à deux facteurs, sont des étapes nécessaires. Ne négligeons pas l’importance des audits de sécurité pour identifier les failles. C’est un sujet qui nous concerne tous et qui mérite notre attention.

Il est crucial que les entreprises prennent vraiment cette question de sécurité à cœur. Trop de données personnelles sont aujourd’hui compromises à cause d’un manque de vigilance. Les utilisateurs doivent également être conscients des dangers et adopter des pratiques responsables. La protection des données ne doit pas être considérée comme une option, mais comme une nécessité absolue.

Je suis totalement d’accord avec l’importance de sécuriser nos données. La protection de la vie privée devrait être une priorité pour toutes les entreprises aujourd’hui. Beaucoup de gens ne réalisent pas à quel point leurs informations personnelles peuvent être vulnérables. Les mesures de sécurité comme le cryptage et l’authentification à deux facteurs sont incontournables. Nous devons tous rester vigilants et exiger des normes de sécurité plus élevées !

Quelles sont les meilleures pratiques que vous recommandez pour assurer la protection des données au quotidien ?

Bonjour Claire, pour assurer la protection des données au quotidien, je recommande de commencer par utiliser des mots de passe forts et uniques pour chaque compte. Ensuite, activez l’authentification à deux facteurs lorsque cela est possible. Il est également conseillé d’éviter de partager des informations sensibles sur les réseaux sociaux et de vérifier régulièrement les paramètres de confidentialité de vos comptes. Enfin, faites des sauvegardes régulières de vos données pour ne pas les perdre en cas d’incident. Gardez à l’esprit que la vigilance est essentielle dans la protection de nos données.

Je pense qu’il est crucial d’améliorer la sécurité de nos données personnelles. Les mesures comme le cryptage et l’authentification à deux facteurs sont essentielles. Chaque utilisateur devrait aussi être conscient de l’importance de sa vie privée en ligne et agir en conséquence. Cela devrait être une priorité pour toutes les entreprises aujourd’hui.

Merci pour cet article très instructif ! Quelles sont, selon vous, les meilleures pratiques que les petites entreprises devraient adopter pour sécuriser leurs données ?

Merci Lucie ! Pour les petites entreprises, je conseille de commencer par des mesures simples mais efficaces. Par exemple, la formation des employés sur la cybersécurité est cruciale, tout comme l’utilisation de mots de passe forts. De plus, elles devraient envisager des solutions de sauvegarde régulières et des mises à jour de logiciels pour éviter les vulnérabilités. En suivant ces étapes, elles peuvent renforcer leur sécurité tout en protégeant les données de leurs clients.

Quelles sont les meilleures pratiques que vous recommandez pour sécuriser le stockage des données sensibles ?